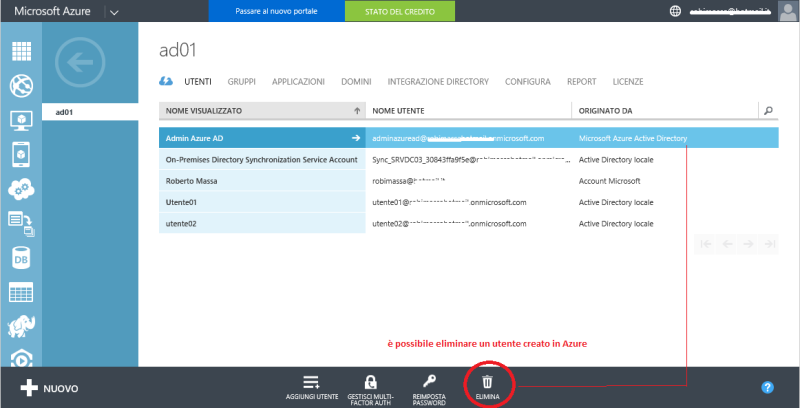

Può succedere che a seguito di sincronizzazioni incomplete o di indisponibilità del dominio on-premise, piuttosto che per comportamenti anomali di un qualche componente coinvolto, rimangano all’interno della directory in Azure oggetti senza riferimento sull’AD principale.

Normalmente la gestione della Azure Active Directory avviene completamente dal dominio on-premise, gestendo gli utenti come si fa normalmente.

Le varie operazioni di Cancellazione ridenominazioni assegnazioni a gruppi etc. vengono fatte on-prem e replicate poi nel cloud, tuttavia se, come può accadere, rimangono oggetti in Azure AD senza una corrispondenza sul dominio locale è necessario operare con Powershell per la loro rimozione.

Anche perché sul portale non è possibile agire in rimozione per questa tipologia di utenti

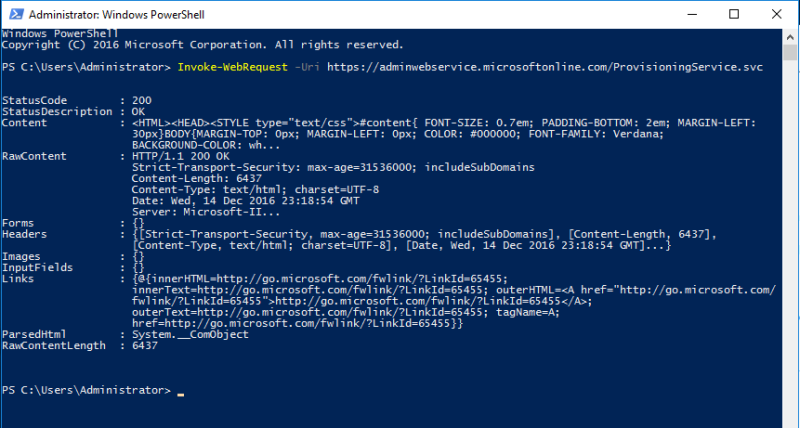

Per prima cosa è necessario impostare l’ambiente PS in modo che abbia i moduli e le cmd-let necessarie alla connessione e gestione di Azure AD.

Questa pagina https://technet.microsoft.com/library/jj151815.aspx riporta le indicazioni necessarie alla configurazione dell’ambiente PowerShell per la connessione verso Azure.

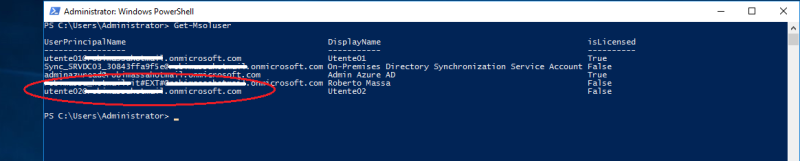

Una volta correttamente importati e configurati i moduli PowerShell con il comando:

$msolcred = get-credential

connect-msolservice -credential $msolcred

ci si connette con le credenziali di un utente “Amministratore Globale” alla Directory di cui si vuole effettuare la gestione, a questo punto per identificare gli utenti presenti sulla Directory è utilizzabile il cmd-let

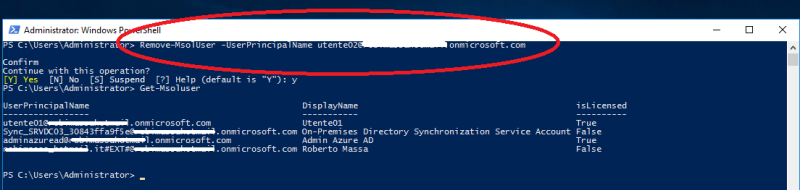

- Get-MsolUser

Mentre per la cancellazione dell’utente rimasto “orfano” è possibile usare il cmd-let

- Remove-MsolUser -UserPrincipalName utente02@<NomeDir>.onmicrosoft.com

Relativamente agli oggetti cancellati è bene sapere che è possibile “recuperarli” in quanto vengono, posti in un “cestino” per un periodo di 30 giorni.

In questo caso il cmd-let da usare è

- restore-MsolUser -UserPrincipalName utente02@<NomeDir>.onmicrosoft.com

Altra possibilità è quella di verificare l’elenco degli utenti “eliminati” ed ancora in cestino per ottenere l’elenco degli utenti cancellati si utilizza il comando

- Get-MsolUser -ReturnDeletedUser

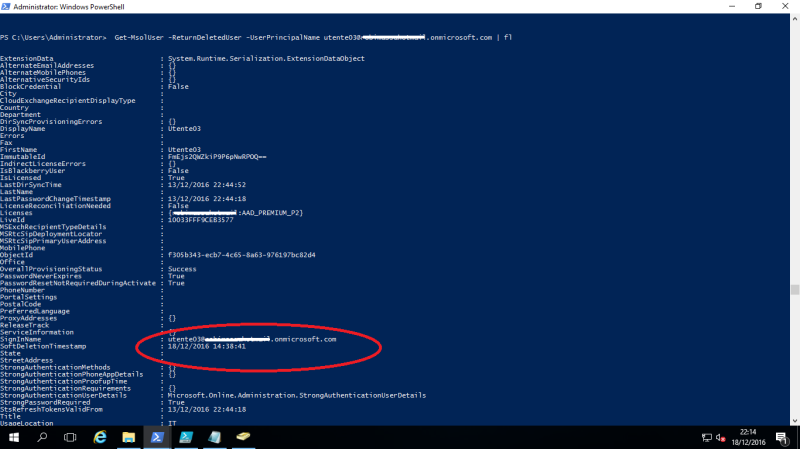

È anche possibile ottenere informazioni dettagliate sull’utente rimosso come ad esempio la data di cancellazione ed altro

- Get-MsolUser -ReturnDeletedUser -UserPrincipalName utente02@<dom>.onmicrosoft.com | fl

Riferimenti:

Azure Active Directory

https://docs.microsoft.com/it-it/azure/active-directory/active-directory-whatis

Azure Active Directory Connect

https://docs.microsoft.com/it-it/azure/active-directory/active-directory-aadconnect